Config avancée

[ Accueil ] [ Rappels ] [ Architectures ] [ Mais d'abord... ] [ Le matériel ] [ Config simple ] [ Config avancée ] [ WEP ] [ Conclusions ]

Rendre le SSID "invisible"

Par défaut, un point d'accès Wi-Fi publie son SSID (en Broadcast). C'est nécessaire pour la découverte de réseaux Wi-Fi accessibles. Mais est-ce vraiment nécessaire, justement ?

Sur un "hot spot" public (il faudrait dire : zone ASFI), c'est probablement nécessaire, puisque l'accès est volontairement public. Sur votre installation personnelle, c'est complètement inutile, il suffit en effet de l'indiquer à vos utilisateurs.

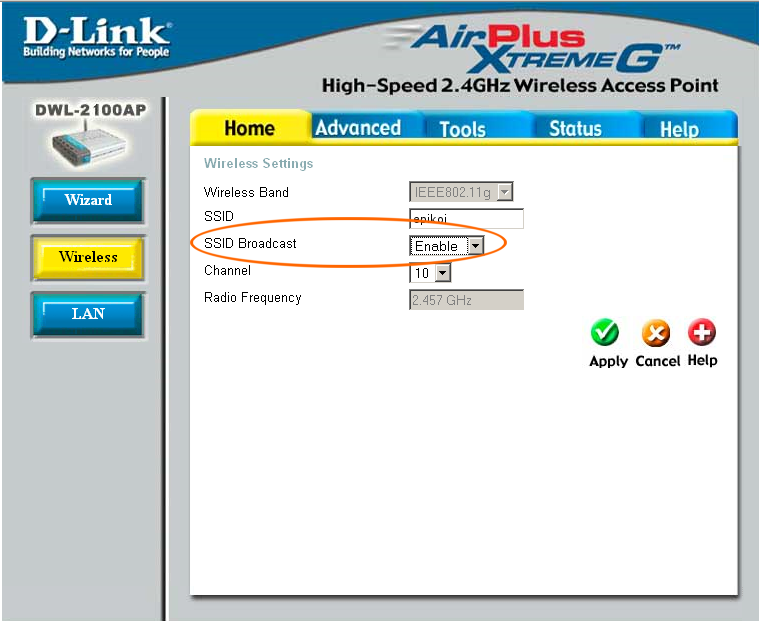

Tous les points d'accès ne savent pas forcément inhiber cette fonction de publication. C'est cependant le cas sur la borne que nous utilisons pour cet exposé :

Il suffit de passer ce paramètre à "Disable" (Vous disiez "parlons français" ?)

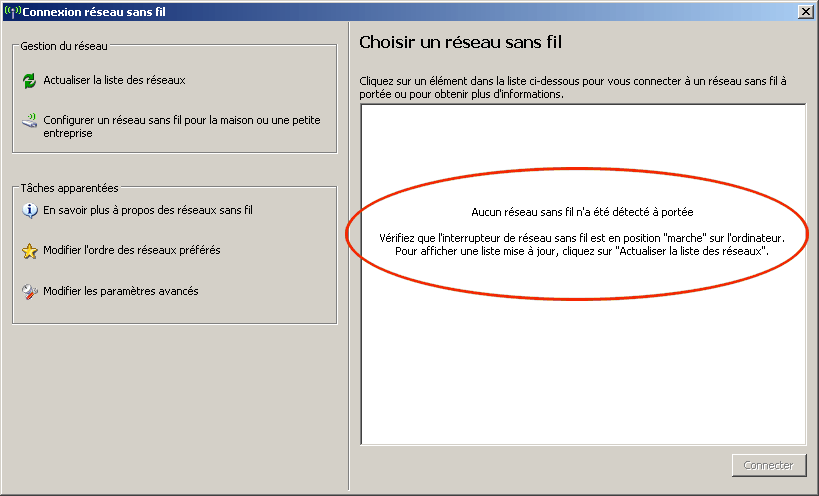

Seulement voilà. Si maintenant, nous essayons d'actualiser la liste des réseaux sans fils, il se produit ceci :

Et là, comment faire ? L'un des moyens les plus simples, consiste :

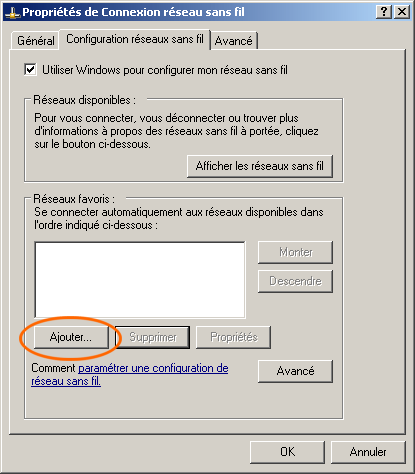

| à cliquer sur "Modifier l'ordre des réseaux préférés" :

|

Puis de faire " ajouter" :

|

|

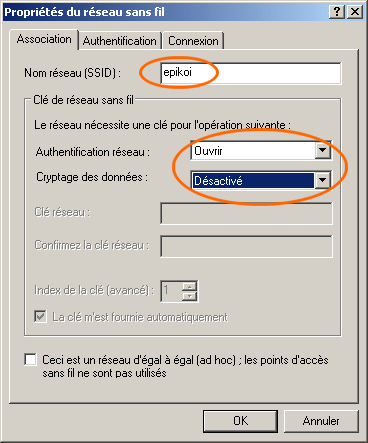

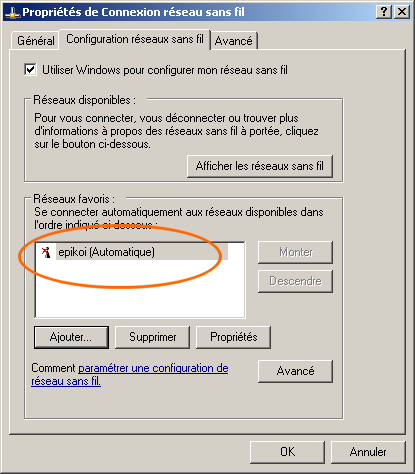

Vous indiquez alors le nom du réseau (SSID), pour l'instant, nous n'avons ni authentification du réseau, ni chiffrement des données. Faites "OK", et vos réseaux favoris seront alors à jour. |

|

Vous devriez maintenant pouvoir vous connecter au réseau sans fils.

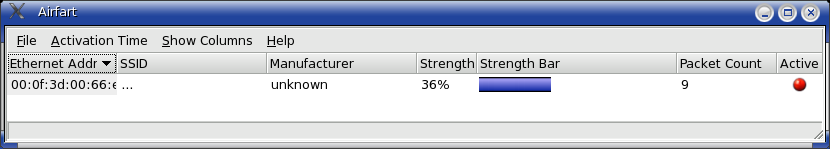

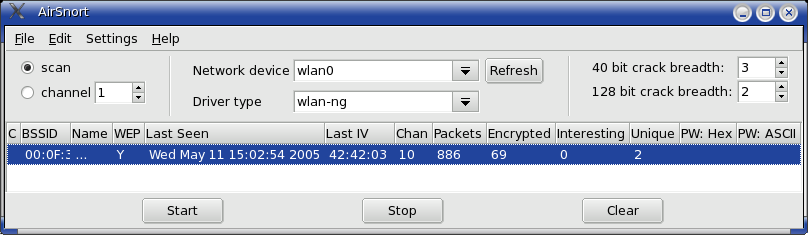

Voyons ce que disent Airfart et Airsnort :

Chouette ! le SSID n'apparaît plus. S'il n'apparaît plus, le pirate ne pourra plus se connecter sur le réseau Wi-Fi.

C'est avec ce genre de raisonnement que l'on se retrouve vite à poil (sauf le respect que je vous dois).

Airsnort ou airodump, savent enregistrer leurs logs au format "pcap" (même format qu'Ethereal, que vous devez commencer à connaître). Nous n'allons pas déballer tout un log, mais juste une ou deux trames capturées, lorsqu'un client "officiel" se connecte au réseau Wi-Fi :

Frame 158 (49 bytes on wire, 49 bytes captured)

...

IEEE 802.11 wireless LAN management frame

...

Tagged parameters (25 bytes)

Tag Number: 0 (SSID parameter set)

Tag length: 3

Tag interpretation: epikoi

Tag Number: 1 (Supported Rates)

Tag length: 4

Tag interpretation: Supported rates: 1,0(B) 2,0(B) 5,5(B) 11,0(B) [Mbit/sec]

Tag Number: 50 (Extended Supported Rates)

Tag length: 8

Tag interpretation: Supported rates: 6,0 9,0 12,0 18,0 24,0 36,0 48,0 54,0 [Mbit/sec]

Tag Number: 255 (Reserved tag number)

Tag length: 255

[Malformed Packet: IEEE 802.11]

No. Time Source Destination Protocol Info

160 14.124925 D-Link_ab:66:e8 172.16.0.2 IEEE 802.11 Probe Response[Malformed Packet]

Frame 160 (75 bytes on wire, 75 bytes captured)

...

IEEE 802.11 wireless LAN management frame

...

Tagged parameters (39 bytes)

Tag Number: 0 (SSID parameter set)

Tag length: 3

Tag interpretation: epikoi

Tag Number: 1 (Supported Rates)

Tag length: 8

Tag interpretation: Supported rates: 1,0(B) 2,0(B) 5,5(B) 11,0(B) 6,0 12,0 24,0 36,0 [Mbit/sec]

Tag Number: 3 (DS Parameter set)

Tag length: 1

Tag interpretation: Current Channel: 10

Tag Number: 7 (Country Information)

Tag length: 6

Tag interpretation: Country Code: GB, Any Environment, Start Channel: 1, Channels: 13, Max TX Power: 20 dBm

Tag Number: 42 (ERP Information)

Tag length: 1

Tag interpretation: ERP info: 0x4 (no Non-ERP STAs, do not use protection, short or long preambles)

Tag Number: 50 (Extended Supported Rates)

Tag length: 4

Tag interpretation: Supported rates: 9,0 18,0 48,0 54,0 [Mbit/sec]

Tag Number: 255 (Reserved tag number)

Tag length: 255

...

Peu importent les autres paramètres (que j'ai laissé parce qu'ils ne sont pas totalement inintéressants), ce qui compte ici, c'est que l'on peut malgré tout parfaitement capturer le SSID du réseau Wi-Fi.

D'ailleurs, en laissant tourner Airsnort ou Airodump, sitôt qu'un client viendra se connecter au réseau Wi-Fi, le SSID apparaîtra.

Cette précaution n'arrêtera donc que les parfaits profanes qui ne savent pas aller au delà de la découverte d'un SSID dans les trames de broadcast. C'est donc une protection finalement assez illusoire.

N'autoriser que les adresses MAC connues

La plupart des points d'accès permet de n'autoriser la connexion Wi-Fi qu'à une liste d'adresses MAC connues. Une adresse MAC, c'est dépendant du hardware de l'interface. Vous connaissez vos interfaces et vous n'autorisez qu'elles. L'indiscret, qui arrivera avec son portable à portée de votre réseau, même s'il arrive à découvrir votre SSID, ne sera pas accepté parce que son adresse MAC ne figurera pas dans la liste des adresses connues.

Soit, mais :

-

cette liste est difficilement gérable lorsqu'elle devient un peu longue,

-

la plupart des linuxiens le sait bien, une adresse MAC, ça peut se changer.

Notre pirate sniffe votre réseau. Bien entendu, lorsqu'un client "connu" se connecte, il devient alors très facile de lire son adresse MAC :

Frame 158 (49 bytes on wire, 49 bytes captured)

Arrival Time: May 11, 2005 16:00:27.146581000

...

IEEE 802.11

Type/Subtype: Probe Request (4)

Frame Control: 0x0040 (Normal)

Duration: 0

Destination address: ff:ff:ff:ff:ff:ff (Broadcast)

Source address: 00:11:2f:41:cd:a1 (172.16.0.2)

BSS Id: ff:ff:ff:ff:ff:ff (Broadcast)

...

Une fois que l'on dispose d'une adresse MAC valide et du SSID, je vous laisse chercher sur les sites spécialisés, quelles sont les multiples façons de s'introduire quand même sur votre réseau "protégé".

Pour l'instant, nous n'avons pas réussi à mettre en place des protections bien efficaces. De plus, les connexions n'étant pas chiffrées, même sans se connecter à votre réseau, des "sniffeurs" Wi-Fi permettront aisément de voir vos mots de passe qui circulent en clair (POP, IMAP, FTP...), et même, suivant le cas, des données que vous aimeriez bien pouvoir garder pour vous.