WEP

[ Accueil ] [ Rappels ] [ Architectures ] [ Mais d'abord... ] [ Le matériel ] [ Config simple ] [ Config avancée ] [ WEP ] [ Conclusions ]

Une pincée de chiffrement

Nous allons avoir recours aux bonnes vieilles techniques de chiffrement des données, pour essayer de sécuriser un peu plus notre réseau sans fils.

WEP utilise le protocole de chiffrement RC4 et une clé de chiffrement symétrique et statique. Nous n'entrerons pas dans les détails de RC4, ce qui est du ressort des spécialistes de la cryptographie, disons simplement qu'il a été démontré que ce protocole comportait quelques faiblesses graves.

La clé statique, doit être distribuée manuellement sur le ou les points d'accès ainsi que sur tous les clients du réseau sans fils. Nous savons qu'un secret partagé ne reste jamais secret bien longtemps, et plus il est partagé, plus son temps de vie est court.

Nous n'avons pas encore commencé, que déjà, trois grosses faiblesses sont identifiées dans le système WEP :

-

le fait que le secret est partagé, ce qui introduit une faiblesse dudit secret,

-

le mode de distribution de la clé statique (qui n'est renouvelée que par le bon vouloir de l'administrateur du réseau),

-

le protocole de chiffrement lui-même, qui est réputé faible.

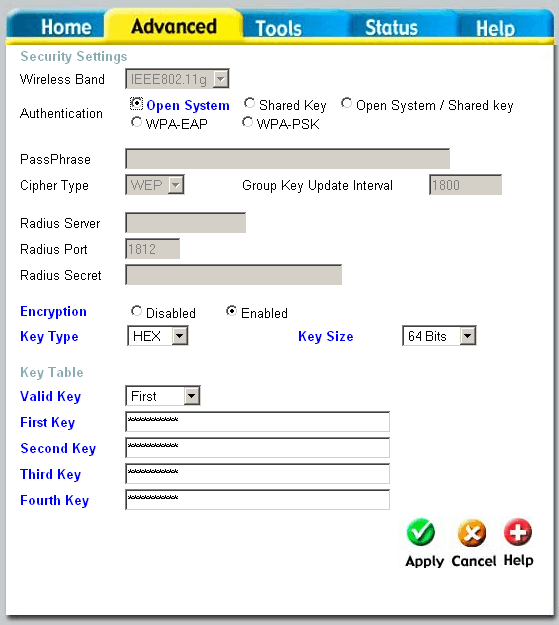

Le second point est souvent renforcé par les équipementiers en proposant d'introduire non pas une seule clé, mais plusieurs, en indiquant simplement l'index de la clé actuellement utilisée. Autrement dit, l'administrateur pourra configurer les différents noeuds du réseau avec un ensemble de plusieurs clés (4 dans le cas du point d'accès utilisé ici) en indiquant quelle est actuellement la clé utilisée. C'est un complément de protection que ne vaut que si la clé active est souvent changée, et de façon aléatoire, autant que possible. Mais cette procédure de changement de clé active reste manuelle et doit être exécutée sur tous les noeuds du réseau. |

|

La longueur de la clé peut actuellement être de 64 bits ou de 128 bits, ce qui est à la fois vrai et faux. RC4 nécessite un "vecteur d'initialisation" de 24 bits, qui est généré par RC4 lui-même, si bien que la clé définie par l'administrateur ne fera en réalité que 40 ou 102 bits

La clé partagée peut également servir à faire une pseudo authentification des noeuds sur le réseau. Si l'on choisit l'authentification nommée "shared-key", lorsqu'un client va essayer de se connecter sur un point d'accès, ce dernier lui enverra un texte en clair, que le client chiffrera et renverra au point d'accès.

Ainsi, le point d'accès pourra vérifier que le client dispose bien de la clé et le client, s'il est accepté par le point d'accès en déduira que l'AP dispose de la même clé que lui.

Ainsi également, tout indiscret qui regarde ce qu'il se passe sur votre réseau pourra disposer d'un texte en clair et de son équivalent chiffré, ce qui est une information de premier ordre pour découvrir la fameuse clé. Il faut donc éviter d'utiliser cette méthode d'authentification.

Pour le reste, RC4 va faire son travail et va chiffrer les trames qui circulent sur le réseau sans fil, au niveau 2 (transport).

Pratiquement...

Un intrus, même s'il découvre votre ESSID, même s'il usurpe une de vos adresses MAC autorisées, ne pourra pas se connecter à votre réseau tant qu'il ne disposera pas de la clé partagée.

Donc, nous avons résolu le problème, mais à certaines conditions. En effet, quels sont les moyens dont le pirate dispose, pour s'emparer de la fameuse clé ?

Le "social engineering"

Comme son nom l'indique, cette méthode est purement "sociale". Elle consiste à obtenir l'information par un membre quelconque de l'organisation, qui partage le secret. Un exemple ? Un ami, une relation, un collaborateur occasionnel a eu besoin d'utiliser votre réseau Wi-Fi une fois et vous lui avez communiqué la clé.

La cryptanalyse

Ici, nous entrons dans le domaine informatique. L'indiscret se poste en un point où il peut capturer les trames de votre réseau. Il va alors enregistrer sur sa machine tout ce qu'il capte, pour y découvrir les points faibles du système RC4 appliqué à la norme 802.11. Un outil comme Airodump fait ça très bien, et indiquera en temps réel le nombre de vecteurs d'initialisation (IV) susceptibles d'aider un autre outil (Aircrack) à découvrir votre clé. On estime que pour une clé de 64 bits (40 en réalité), un échantillon de 200 000 trames représentatives permet de déduire la clé en seulement quelques minutes.

Récupérer l'échantillon représentatif peut prendre un "certain temps", qui dépend principalement du trafic généré sur votre réseau. La technique étant (pour l'instant) purement passive, si votre réseau est peu utilisé (cas par exemple d'un réseau sans fils personnel, qui ne sert qu'à partager une connexion internet pour deux ou trois clients), l'opération peut durer plusieurs semaines. Dans le cas d'un réseau d'entreprise, ça pourra aller naturellement plus vite.

Si notre pirate est pressé, il peut disposer d'outils qui vont artificiellement générer du trafic sur votre réseau sans fils. La technique n'est plus seulement passive et donc plus facilement repérable, encore faut-il que l'administrateur reste très attentif pour la détecter. Dans un tel cas, quel que soit le trafic "naturel" généré sur votre réseau, le pirate réussira probablement à récupérer son échantillon représentatif en une ou deux journées tout au plus.

Finalement...

WEP ne peut raisonnablement être utilisé que dans des cas très limitatifs et avec de fortes contraintes administratives:

-

l'intrusion du réseau ne doit présenter que peu d'intérêt, c'est un élément important qui détermine la motivation de l'intrus. Votre réseau domestique ne sera probablement pas la proie la plus intéressante, ce qui sera certainement moins vrai pour votre réseau d'entreprise,

-

le trafic généré naturellement doit être le plus faible possible,

-

il vaut mieux s'assurer régulièrement que le trafic reste conforme à l'utilisation que vous avez de votre réseau,

-

la clé partagée doit être modifiée le plus souvent possible, puisque dans le pire des cas, on peut estimer que la durée de vie d'une clé à 64 bits n'est que d'environ une journée. Utilisez donc de préférence une clé à 128 bits, qui nécessitera un plus gros échantillon représentatif, ce qui allongera (un peu) sa durée de vie.

-

le nombre de noeuds doit être le plus faible possible (moins un secret est partagé, moins il risque de fuir).

Vous l'avez compris, WEP est à proscrire en entreprise et n'est utilisable, avec précautions, qu'en environnement domestique.